Im Visier von Unbekannten: Vertreter der Atomenergie- und Elektrizitätswirtschaft.Bild: keystone

Profi-Hacker haben die Stromversorgung Westeuropas und der USA im Visier. Der IT-Sicherheitsexperte Candid Wüest verrät Details.

06.09.2017, 17:2915.09.2017, 11:46

Folge mir

Das Wichtigste in Kürze:

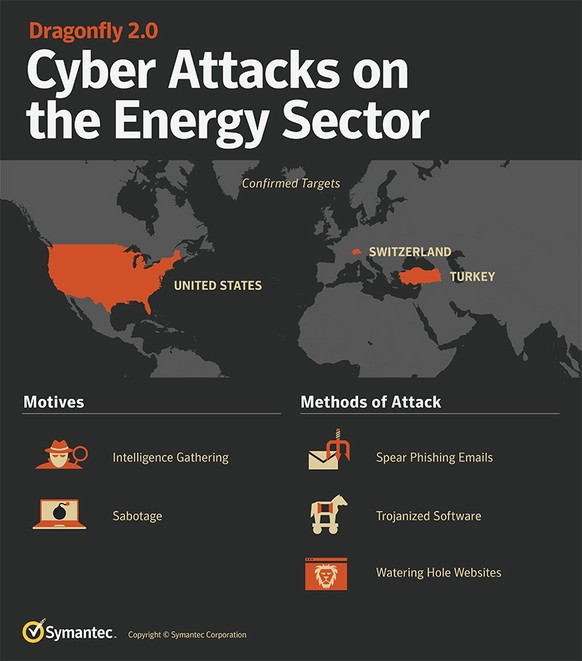

- Profi-Hacker haben in Westeuropa und den USA Dutzende Unternehmen aus dem Energiesektor angegriffen. Auftraggeberin könnte die Regierung eines Landes sein.

- Den unbekannten Tätern sei es gelungen, in «Organisationen» in den USA, der Schweiz und der Türkei einzudringen, warnte die IT-Sicherheitsfirma Symantec am Mittwoch.

- Die Cyber-Spionage-Attacken hätten Ende 2015 begonnen, und im April dieses Jahres an Intensität zugenommen.

- Zu den Angriffsmethoden gehören Spear-Phishing-Kampagnen, bei denen Opfer gezielt angeschrieben wurden, um auf ihren Computern Malware (Trojaner) zu installieren.

- Bei so genannten «Watering Hole»-Attacken präparierten die Angreifer Websites, um an Zugangsdaten von Leuten aus der Atomenergie- und Elektrizitätswirtschaft zu gelangen.

- Hinter den Angriffen soll die Dragonfly Group stecken, auch bekannt als Energetic Bear oder Crouching Yeti.

- Das ist eine Hacker-Truppe, die bereits zwischen 2011 und 2014 westliche Unternehmen aus dem Energiesektor attackierte, aber nach Ermittlungen abtauchte.

- Die Angreifer haben keine Zero-Day-Exploits verwendet, sondern generell zugängliche Schadsoftware und Tools, wohl um Sicherheitsexperten die «Attribution» zu erschweren.

- Im Angriffscode wurden Zeilen auf Russisch und auf Französisch gefunden. Dies deutet darauf hin, dass es sich um eine gewollte Täuschung (False Flag) handle.

- Ob aktuell Angriffe laufen, ist nicht bekannt.

watson hat beim Symantec-Sicherheitsexperten Candid Wüest («Principal Threat Researcher») nachgefragt.*

grafik: symantec

Wer ist in der Schweiz betroffen?

«Bei dem angegriffenen Unternehmen in der Schweiz handelt es sich um einen Zulieferer aus dem Technologiesektor und nicht um eine kritische Infrastruktur, einen Stromerzeuger oder einen Stromnetzbetreiber.»

Was ist passiert?

«Die Telemetrie-Daten unserer Software zeigen, dass bei diesem Unternehmen der Infektionsversuch der spezifischen Malware geblockt wurde. In anderen Ländern wie Frankreich oder Deutschland konnten wir nur erkennen, dass infizierte Webseiten besucht wurden, haben aber keine Infektionsversuche festgestellt.»

Worauf haben es die Angreifer abgesehen?

«Die Angreifer hatten es primär auf Zugriffsdaten und Übersichtspläne und Schemas abgesehen. Je nach Art des Unternehmens könnte ein solcher Zugriff ausgenutzt werden, um zu einem späteren Zeitpunkt eine Sabotage durchzuführen. Dies könnte einen Stromausfall nach sich ziehen, wie wir es bereits 2016 in der Ukraine erlebt hatten, oder ein Produktionswerk lahmlegen.»

Welche Schweizer Firmen sind besonders gefährdet?

«Es ist schwierig abzuschätzen, was die genauen Ziele der Angreifer sind und wen sie speziell im Visier haben. Aus dem bisher bekannten Muster erkennen wir, dass sie insbesondere Energieerzeuger und HighTech-Unternehmen, die Energieerzeuger beliefern, fokussieren.»

Ist die Schweiz ausreichend geschützt?

«Die kritischen Infrastrukturen in der Schweiz sind sich der Gefahr durchaus bewusst und haben unlängst Vorkehrungen getroffen. Leider kann aufgrund begrenzter Ressourcen und stets neuen, noch ausgeklügelteren Angriffsmethoden ein Kompromittieren der Systeme nicht immer verhindert werden. Verschiedene Initiativen des Bundes erarbeiten Lösungen, um hier die Sicherheit noch weiter zu erhöhen.»

* Die Antworten wurden per E-Mail gegeben.

Das könnte dich auch interessieren:

Russische Hacker beeinflussen politische Debatten

Video: srf

Nordkoreas berüchtigte Hacker – so arbeitet die Lazarus Group

1 / 24

Nordkoreas berüchtigte Hacker – so arbeitet die Lazarus Group

Die Lazarus Group schlägt weltweit zu...

WannaCry - Malware-Attacke auf Windows-User weltweit

Das könnte dich auch noch interessieren:

Der Angeklagte im Basler Doppelmordprozess ist am Donnerstag zu einer lebenslänglichen Gefängnisstrafe verurteilt worden. Er war für schuldig befunden worden, vor sieben Jahren zusammen mit einem Mittäter in einem Café zwei Männer erschossen zu haben. (rbu/sda)